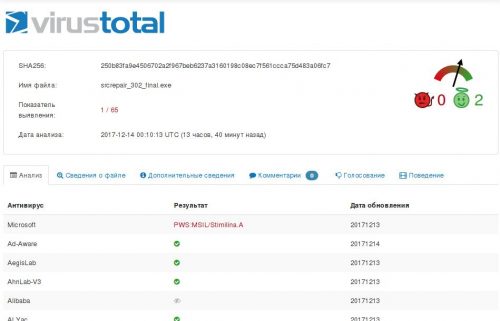

Вчера нам начали поступать жалобы о том, что штатный антивирус Windows 10 под названием «Защитник Windows» начал определять нашу утилиту SRC Repair и её установщик по сигнатурам как вредоносное ПО. Отчёт VirusTotal по актуальной версии здесь.

SRC Repair — это приложение с открытыми исходными кодами. В нём никогда не было и не будет вредоносного кода. Полные исходники как самой программы, так и установщика всегда можно найти на странице проекта на GitHub и даже собрать самостоятельно.

Подобное ложное срабатывание уже происходило с данным продуктом полтора года назад, но с Антивирусом Касперского. Тогда оперативное обращение в службу технической поддержки этого антивируса позволило полностью решить проблему в течение суток. Сложности заключались лишь с различными noname антивирусами, которые получали свои базы у Антивируса Касперского. Но даже они при личном обращении устраняли ложное срабатывание. Теперь снова вернёмся к Защитнику Windows.

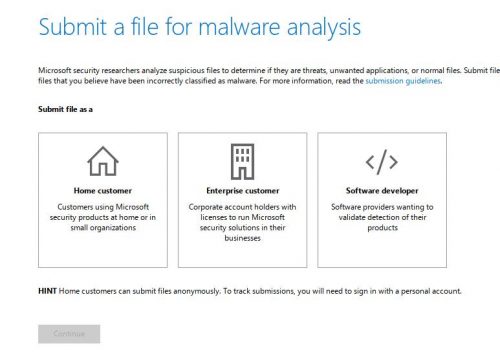

Для того, чтобы сообщить о вирусе или ложном срабатывании, предлагается войти в учётную запись Microsoft (обращения без входа у данного антивирусного ПО не рассматриваются в принципе) и использовать исключительно данную форму. В ней мы, конечно же, выбрали пункт Software Developer, т.к. являемся разработчиками утилиты SRC Repair.

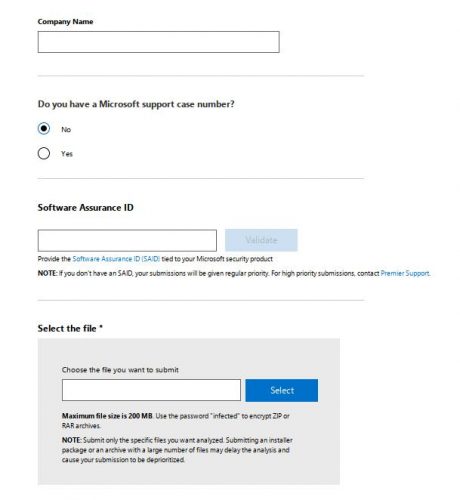

Нам предложили заполнить форму, где явно указано, что обращения посредством данной системы без наличия премиум-подписки на услуги технической поддержки Microsoft будут выполняться в общей очереди. Знаем мы эти очереди.

Загружаем файл приложения, который определяется в качестве вредоносного. В форме говорится, что допускается загружать либо EXE, либо ZIP/RAR архивы (с паролем infected), но в то же время программы установки и архивы значительно снижают положение программы в очереди на анализ вирусными аналитиками.

В итоге мы загрузили как программу установки, так и само приложение (в разных заявках).

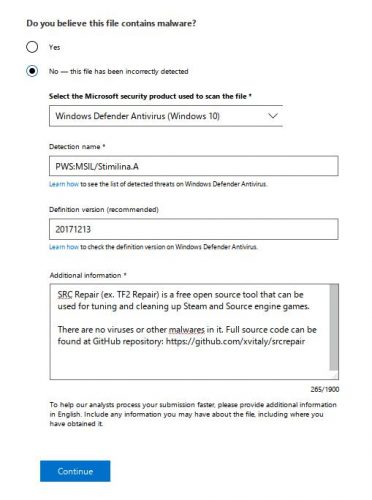

Далее заполнили описание и ввели дополнительную информацию, которая якобы поможет аналитикам при ручном анализе: класс вредоносного ПО по классификации Windows Defender, его версию, а также прочую полезную информацию в свободной форме.

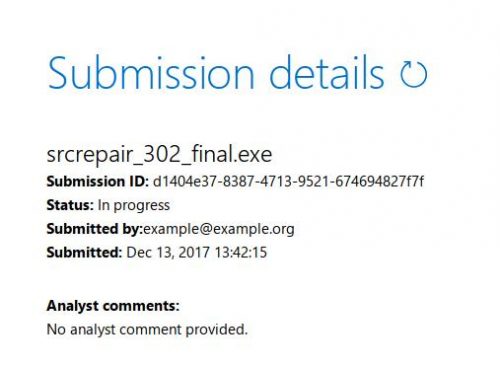

И, наконец, после нажатия кнопки Continue, тикет был создан, а на адрес электронной почты (на нашем скриншоте мы скрыли настоящий адрес) отправлена ссылка для его просмотра.

На данный момент (14.12.2017 16:30 MSK) прошло уже больше суток, но никакого ответа мы так и не получили. Будем держать вас в курсе в виде обновлений этого сообщения.

UPD. 16.12.2017 01:34 MSK мы получили сообщение от службы технической поддержки Windows Defender, в котором сообщается, что ложное срабатывание устранено. Проблема с данным антивирусным ПО полностью решена.

Очереди, очереди, очереди. Чем-то мне поздний СССР напоминает…

Больше всего позабавило, что инсталляторы и архивы снижают положение и так в low priority очереди. Что-то мне кажется, что ответа я не получу никогда.

Кстати, судя по новейшему отчету VT, ряд мусорных антивирусов уже тоже начали дектетить приложение. Видимо, базы у Defender берут.

Да, действительно, но это вполне нормально. В настоящее время на рынке куча различных noname антивирусов, однако все они используют движки крупных вендоров, т.к. ресурсов на проведение собственного анализа у них нет.

Всё это напоминает ситуацию с браузерами на базе Chromium: общее ядро, но у каждого свой пользовательский интерфейс.